Historia wirusa komputerowego, cechy, typy, przykłady

- 3369

- 1050

- Eugenia Czapla

A wirus komputerowy Jest to część programu, którą można replikować i rozprzestrzeniać, infekowanie komputera bez pozwolenia użytkownika lub wcześniejszej wiedzy. Wirusy mogą siać spustoszenie w systemach komputerowych, takich jak eliminowanie plików, a nawet zapobieganie komputerze z całkowitym działaniem.

Wirus może szybko korzystać z całego komputera komputera, spowalniając system lub zatrzymać. Możesz uszkodzić dane, niszczyć pliki, sformatować dyski twarde lub sprawić, że dyski są nieczytelne.

Prawie wszystkie obecne wirusy wprowadzają komputer za pośrednictwem załączników e -maili lub w pobieranych plikach, więc szczególnie ważne jest, aby zwrócić uwagę na nadchodzące wiadomości e -mail.

[TOC]

Historia wirusa komputerowego

Pierwszy znany wirus komputerowy został opracowany w 1971 roku przez Roberta Thomasa, BBN Technologies Engineer. Ten program eksperymentalny, znany jako wirus „pnącze”, zainfekował komputerów mainframe w sieci ARPANET, pokazując wiadomość na teletype: „Jestem pnącze: atrár me, jeśli możesz”.

Pierwszym prawdziwym wirusem komputerowym, który został odkryty naturalnie, był „Elk Cloner”, który zainfekował system operacyjny Apple II przez floppies, pokazujący humorystyczną wiadomość na temat komputerów ogłaszających, że zostały zarażone.

Ten wirus opracowany w 1982 roku przez Richarda Skrentę, 15 lat, został zaprojektowany jako żart. Pokazało jednak, w jaki sposób potencjalnie złośliwy program można zainstalować w pamięci komputera Apple, uniemożliwiając użytkownikom wyeliminowanie go.

Termin „wirus komputerowy” był używany dopiero rok później. Fred Cohen, absolwent University of California, napisał artykuł akademicki zatytułowany „Wirusy komputerowe: teoria i eksperymenty”.

W tym artykule Leonard Adleman, jego doradca akademicki i współzałożyciela RSA Security, został akredytowany do Coin w 1983 r. Słowo „Wirus komputerowy”.

Inne początkowe wirusy komputerowe

Wirus „mózgu”, który początkowo pojawił się w 1986 roku, jest uważany za pierwszego wirusa komputera osobistego z dwoma systemami operacyjnymi Microsoft. Mózg był wirusem, który zaatakował sektor początkowa, więc rozprzestrzenił się w tym sektorze zainfekowanych dysków.

Po umieszczeniu nowego komputera, został zainstalowany w pamięci systemu, a następnie zainfekował każdy nowy album, który został włożony do tego komputera.

W 1988 roku „Morris” był pierwszym wirusem komputerowym, który rozszerzył się szeroko. Został napisany przez Roberta Morrisa, absolwenta Cornell University, który chciał go użyć do ustalenia wielkości Internetu.

Jego techniką było wykorzystanie otworów bezpieczeństwa w aplikacjach UNIX, a także słabych haseł, z powodu pewnego błędu programowania. Rozprzestrzeniła się zbyt szybko i zaczął zakłócać normalne funkcjonowanie komputerów.

Zarażone około 15.000 komputerów w 15 godzin, które w tym czasie było większość Internetu.

Charakterystyka wirusów

Propagacja sieci

Wcześniej zdecydowana większość wirusów rozprzestrzeniła się między zainfekowanymi dyskami. Obecnie, ze względu na rosnącą popularność Internetu, wirusy są ogólnie rozpowszechniane za pośrednictwem tej sieci za pośrednictwem poczty elektronicznej lub przez pobieranie zainfekowanych plików, przez nawigację na stronie www, ftp, p2p, forum, czatowania itp.

Może ci służyć: stałe (programowanie): koncepcja, typy, przykładySą one aktywowane z spustu

Wirusy można wywołać na różne sposoby. Istnieją wirus ze specyficznymi wskazaniami dotyczącymi ich aktywacji. Na przykład niektóre mają działać w określonej dacie i godzinie.

Inni opuszczają utajone państwo, gdy pojawia się konkretny fakt; na przykład, że pewna liczba kopii wirusów została zakończona, co pobrano konkretny plik, między innymi.

Gdy wirus jest włożony do sprzętu, sprawdza, czy istnieją sprzyjające warunki aktywacji. Jeśli tak, to rozpoczyna się proces infekcji i zniszczenia. Jeśli wirus stwierdzi, że warunki nie są konieczne, pozostaje on ukryty.

Być polimorficznym

Niektóre wirusy mają zdolność do zmiany kodu, co oznacza, że wirus może uzyskać wiele równoważnych zmian.

Być rezydentem w pamięci

Wirus ma możliwość pozostawania rezydentem w pamięci, najpierw załadowania w nim, a następnie zarażania komputera. Może to również nie być mieszkaniec, gdy tylko kod wirusa jest aktywowany za każdym razem, gdy plik jest otwierany.

Wirus może zainfekować wiele rekordów komputerowych, a także sieć, do której należy, ponieważ niektóre wirusy znajdujące się w pamięci, gdy tylko zostanie załadowany dysk lub program, przylegają do nich, a następnie zarażają dowolny plik, który ma dostęp do dostępu do komputera.

Być ukradkiem

Wirusy, które są kłusownikami, to te, które są najpierw sprzężone z plikami na komputerze, a następnie atakują cały komputer, robiąc to, że wirus rozprzestrzenia się szybciej.

Przynieś inne wirusy

Wirusy mogą nosić innego wirusa, powodując, że są znacznie bardziej śmiertelne, albo pomagać sobie nawzajem wzajemnie ukryć się, albo pomóc w zarażeniu konkretnego urządzenia komputerowego.

Spraw, aby system ujawnia oznaki zarażenia

Niektóre wirusy mogą ukryć wprowadzane przez nich modyfikacje, co znacznie utrudnia je wykrycie.

Mogą kontynuować komputer, nawet po sformatowaniu dysku twardego, chociaż dzieje się tak w bardzo niewielu przypadkach. Niektóre wirusy są w stanie zainfekować różne części komputera.

Może być utajone

Wirusy można przechowywać w okresie opóźnień lub inkubacji. Oznacza to, że wirus nie zaatakuje zespołu po raz pierwszy w kontakcie z tym.

Z drugiej strony pozostanie ukryty przez pewien czas: może to być jeden dzień, tydzień, rok lub dłużej, w zależności od instrukcji, z którymi został zaplanowany.

W tym okresie opóźnienia wirus kopie sam. Odbywa się to w celu uzyskania dostępu do różnych punktów kodu sprzętu, a gwarantuje jego przetrwanie w przypadku, gdy jedna z jego kopii jest wykrywana przez antywirus.

Może ci służyć: 13 zalet i wady gier wideoMogą się zmienić

Czasami wykrywanie wirusa jest niemożliwe lub trudniejsze ze względu na ich zmieniającą się naturę. Niektóre wirusy są zaprogramowane do mutacji i aktualizacji, aby pozostać ukryte w oczach antywirusowych.

Oprogramowanie antywirusowe działa z wzorami. Oznacza to, że wspomniane oprogramowanie ma bazę danych złośliwe oprogramowanie, który służy jako metoda porównawcza do wykrywania programów zakaźnych.

Jeśli jednak wirus zmienia się podczas jego replikowania, antywirus nie będzie w stanie rozpoznać go jako program zakaźnego.

Środki zapobiegawcze

Ponieważ wirusy mogą być niebezpieczne i trudne do wyeliminowania z komputera po zakażeniu, łatwiej jest zapobiec zarażeniu wirusa komputerowego.

Możesz być stosunkowo bezpieczny przed większością ataków wirusowych za każdym razem, gdy należy zachować ostrożność przy załączonych załącznikach, pobieranych programach, zaporę zapory i korzystając z zaktualizowanego programu antywirusowego.

Większość wirusów wpływa na różne wersje systemów operacyjnych Windows. MAC, zwłaszcza OS X, ma znacznie niższą ilość wirusów, które mogą go zainfekować. Istnieje dziesiątki tysięcy wirusów na komputer i tylko kilka setek na Mac.

Rodzaje wirusów komputerowych

Zastępca wirusa

Są to programy, które odtwarzają własny kod po dołączeniu do innych programów, tak aby kod wirusa jest wykonywany po wykonywaniu programu zarażonego. Istnieją inne definicje, które są mniej lub bardziej podobne, ale słowo kluczowe to „dołącz”.

Dlatego wirusy to małe programy lub fragmenty kodu programowania, które są samowystarczalne, a następnie uruchamianie cyklu samoreplikacji lub infekcji w ramach używanych programów hosta.

Inne wirusy mogą używać mniej inwazyjnych metod, nawet jeśli mają takie same niebezpieczeństwo, aby zmienić wewnętrzne działanie komputera. Gdy wirus zawiera umowy, potrzebne będzie określone oprogramowanie do wykrycia i wyeliminowania.

Wirusy nie mogą zarażić czystych programów, chyba że niektóre są już wykonane w komputerze.

Robaki

Są to złośliwe programy, które samodzielnie i wykonują, ale nie infekują innych programów na komputerze. Są samowystarczalne i nie potrzebują programów hosta, takich jak wirusy. Mogą jednak uwolnić wirusa typu trojańskiego do komputera.

Infekcje robaków są aktywowane, gdy użytkownik przyjmuje i wykonuje wcześniej zainfekowany plik, poprzez połączenie sieciowe. Oprócz wirusów, które mogą zawierać, robaki można replikować w nieskończoność, wytwarzając świetne zatory komputerowe i awarie sprzętu.

Trojany

Są to programy, które mogą być bardzo przydatne, ale ich kod został celowo zmodyfikowany, aby uzyskać nieoczekiwany, a czasem destrukcyjny wynik.

Tego rodzaju wirusy się nie replikują się, ale mogą rozpowszechniać e -maile dołączone do elektronicznych wiadomości e -mail i plików. Aby aktywować trojan, użytkownik musi dobrowolnie interweniować, aby go wykonać.

Może ci służyć: systemy ekspertów: historia, cechy, zalety, wadyTylne drzwi

Tego rodzaju wirusy są naprawdę lagunami w kodeksie niektórych programów komputerowych, które pozwalają zdalnym użytkownikom komputerów na uzyskanie uprawnień i dostępu administracyjnego. Można je rozwiązać tylko za pomocą łatek bezpieczeństwa lub aktualizacji dotkniętej technologii.

Przykłady popularnych wirusów

Melisa

Powstał w 1999 roku. Użył masowego e -maila, aby wysłać zainfekowany załączony plik e -mailem. Podczas otwierania go wirus wyłączył kilka zabezpieczeń w Word 97 lub Word 2000, a następnie wysyłanie do pierwszych 50 adresów na liście e -mail ofiary.

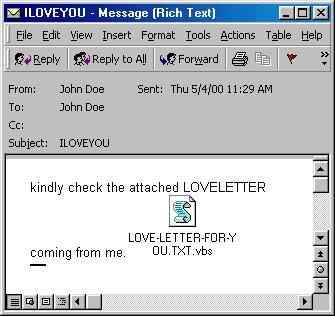

Kocham cię

Wiadomość z wirusem Iloveyou. Źródło: F-Secure/CC BY-SA (https: // creativeCommons.Org/licencje/nabrzeże/4.0)

Wiadomość z wirusem Iloveyou. Źródło: F-Secure/CC BY-SA (https: // creativeCommons.Org/licencje/nabrzeże/4.0) Od 2000 r. Ten robak komputerowy propagował e-mailem z problemem „ILOVEYOU” i załączonym plik o nazwie „Love -let-for-you.tekst.VBS ".

Ten wirus rozprzestrzenił się szybko i łatwo, ponieważ wykorzystał listę poczty użytkownika, aby wysyłać e -maile do znajomych i znajomych, którzy uznali go za bezpieczny i otworzył załączony plik, biorąc pod uwagę znajomość jego nadawcy.

Po zarażeniu komputera zaczął go uszkodzić nadpisując w swoich plikach, często ukrywając je.

MyDoom

Od 2004 r. W pewnym momencie było tak zaraźliwe, że jedna na 12 wiadomości e -mail nosiła wirusa.

Działał jak trojan tylnych drzwi, pozwalając hakerowi za nim uzyskać dostęp do zainfekowanych systemów i wprowadzić kolejne złośliwe oprogramowanie.

Conficker

Rozprzestrzenianie się wirusa Conficker. Źródło: GPPande/CC BY-SA (https: // creativeCommons.Org/licencje/by-sa/3.0)

Rozprzestrzenianie się wirusa Conficker. Źródło: GPPande/CC BY-SA (https: // creativeCommons.Org/licencje/by-sa/3.0) Ten robak został odkryty w 2008 roku i był szczególnie trudny do wyeliminowania. Użyłem kombinacji zaawansowanych technik złośliwego oprogramowania. Zarażił miliony komputerów w 190 krajach, stając się jedną z największych infekcji wirusowych w historii.

Wirus wyłączył wiele usług Microsoft Windows, takich jak automatyczne aktualizacje, Windows Defender i Windows Błąd, a także strony internetowe antywirusowe były niedostępne, często blokując użytkowników swoich kont z ich kont.

Cryptolocker

Trwało to od 2013 do 2014. To, co sprawiło, że było to wyjątkowe i niszczące, było to, że po zaszyfrowaniu plików po ich zakażeniu prawie niemożliwe było ich rozszyfrowanie, powodując trwałą utratę danych.

Wannacry

Wannacry Attack Screenshot

Wannacry Attack Screenshot Zaczął swoje życie w 2017 roku. Było to szczególnie niebezpieczne, ponieważ rozszyfrował dane swojej ofiary i zażądał płatności ratowniczych bitcoin.000 komputerów w 150 krajach.

Na szczęście ten wirus zatrzymał się szybko po tym, jak Microsoft uruchomił plastry awaryjne do swoich systemów, odkrywając wyłącznik, który uniemożliwił mu rozciąganie.

Bibliografia

- Institute for Advanced Study (2020). Co to jest wirus komputerowy? Zaczerpnięte z: ITG.IAS.Edu.

- Żywy obraz (2020). Co to jest wirus komputerowy i jak go zatrzymać? Zaczerpnięte z: VIMM.com.

- Louisa Rochford (2020). Worsst Komputer wirusy w historii. CEO dzisiaj. Zaczerpnięte z: Ceotodaymagazine.com.

- Margaret Rouse (2020). Wirus (wirus komputerowy). Cel techniczny. Zaczerpnięte z: Searchsecury.TechTarget.com.

- Projekty Jugaad (2020). Charakterystyka wirusów komputerowych. Zaczerpnięte z: Projectsjugaad.com.

- Alex Uhde (2017). Krótka historia wirusów komputerowych. Zaczerpnięte z: treści.Sentrian.com.Au.

- « Charakterystyka konfliktu intrapersonalnego i główne przyczyny

- Charakterystyka, typy i przykłady norm społecznych »