Charakterystyka topologii pierścienia, zalety, wady

- 1418

- 251

- Arkady Sawicki

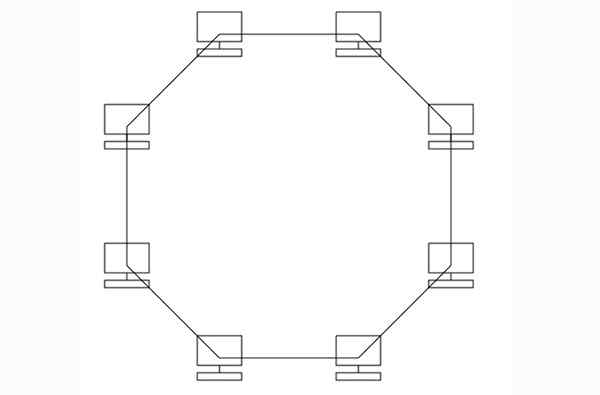

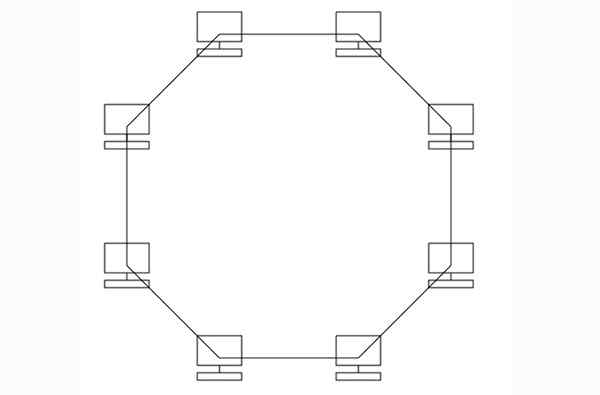

Topologia pierścienia Jest to konfiguracja sieciowa, w której połączenia urządzeń tworzą okrągłą trasę danych. Każde urządzenie w sieci jest w pełni podłączone do dwóch innych, z przodu i z tyłu, tworząc w ten sposób unikalną ciągłą trasę do transmisji sygnału, taką jak punkty w okręgu.

Ta topologia można również nazwać aktywną topologią, ponieważ wiadomości przechodzą przez każde urządzenie na ringu. Jest również znany jako sieć pierścieniowa. Odnosi się do określonego rodzaju konfiguracji sieci, w której urządzenia są podłączone, a informacje są przekazywane między nimi zgodnie z ich bezpośrednim bliskością w strukturze pierścienia. Ten rodzaj topologii jest wysoce wydajny i lepiej radzi sobie z dużym ruchem niż topologia autobusu.

Źródło: QEEF [CC BY-SA 4.0 (https: // creativeCommons.Org/licencje/nabrzeże/4.0)] Sygnały danych podróżują całą siecią z jednego komputera do drugiego, aż do osiągnięcia celu. Większość konfiguracji pierścieni umożliwia poruszanie się danych w jednym sensie, zwane jednokierunkowymi. Inni sprawiają, że pakiety podróżują w obie strony, znane jako dwukierunkowe.

Źródło: QEEF [CC BY-SA 4.0 (https: // creativeCommons.Org/licencje/nabrzeże/4.0)] Sygnały danych podróżują całą siecią z jednego komputera do drugiego, aż do osiągnięcia celu. Większość konfiguracji pierścieni umożliwia poruszanie się danych w jednym sensie, zwane jednokierunkowymi. Inni sprawiają, że pakiety podróżują w obie strony, znane jako dwukierunkowe.

[TOC]

Charakterystyka

Sieć pierścieniowa jest podobna do topologii autobusów. W topologii pierścienia każdy komputer jest podłączony do następujących. Ostatni komputer na końcu jest podłączony do pierwszego komputera. Oznacza to, że nie ma pierwszego lub ostatniego komputera. W tej sieci trasa sygnału ma postać pierścienia.

W tej topologii służy do łączenia komputerów ze sobą kablem sieciowym RJ-45 lub kabla koncentrycznego, w zależności od karty sieciowej, której używa każdy komputer.

Topologie pierścieniowe mogą być używane w sieciach szerokich obszarów (WAN) lub lokalnych sieciach (LAN).

Może ci służyć: Model spiralny: historia, cechy, etapy, przykładChłopaki

Istnieją dwa rodzaje topologii pierścienia w zależności od przepływu danych: jednokierunkowy i dwukierunkowy.

Pierścień jednokierunkowy radzi sobie z przepływem sygnałów zarówno w zmysłach antyhorarycznych, jak i czasu. Dlatego ten typ sieci jest również znany jako sieć pół-dupleks.

Pierścień jednokierunkowy jest łatwiejszy do utrzymania w odniesieniu do dwukierunkowej topologii pierścienia. Na przykład sieć z protokołem SONET/SDH.

Z drugiej strony, dwukierunkowa topologia pierścienia zarządza ruchem danych w obu kierunkach i jest czerwoną z pełnego Dúplex.

Token Pass

Przepływ danych w topologii pierścienia opiera się na początku przełęczy tokenu. Token przechodzi z komputera do następnego i może tylko przesyłać komputer za pomocą tokena.

Komputer alokacji odbiera dane tokena i odsyła je z powrotem do komputera wydającego sygnał rozpoznawania. Po weryfikacji regeneruje się pusty token.

Komputer, który ma token, jest jedynym, który może wysyłać dane. Inne komputery muszą czekać na pusty token.

Token zawiera fragment informacji wysyłanych razem z danymi przez komputer emitujący. Oznacza to, że token jest jak pakiet zezwoleń, który daje określonego węzła pozwolenie na ujawnienie informacji w całej sieci.

Tak więc, jeśli węzeł z tokenem ma pewne informacje do transmisji w sieci, węzeł uwalnia informacje. Jeśli węzeł nie ma danych do wydania w sieci, przeniesie token do następnego węzła.

Zalety

- Serwer sieci lub centralny koncentrator nie jest potrzebny do kontrolowania łączności sieciowej między każdą stacją roboczą.

Może ci służyć: czarna praca: co to jest, etapy i zajęcia- W tego rodzaju sieci ich instalacja, a także rozwiązywanie problemów są stosunkowo łatwe.

- Dane można przesyłać przy dużych prędkościach między stacji roboczych.

- Istnieje równy dostęp do zasobów.

- Ma lepszą wydajność niż topologia autobusu, nawet gdy węzły są zwiększone.

- Może poradzić sobie z dużą ilością węzłów w sieci.

- Zapewnia dobrą komunikację na duże odległości.

- Utrzymanie sieci pierścieniowej jest znacznie łatwiejsze w porównaniu z siecią magistrali.

- Rozdzielczość problemu w tej topologii jest znacznie prostsza, ponieważ awarie kablowe można łatwo zlokalizować.

Lepsze obsługi ruchu danych

Topologia pierścienia ma większą zdolność do lepszego obsługi niż niektóre inne konfiguracje, komunikacja sieciowa Weavy.

Pod silnym ruchem przepustka tokenu sprawia, że sieć pierścieni działa lepsza niż sieć autobusowa.

Zmniejszone zderzenie danych

Możliwość, że istnieje kolizja danych, jest zmniejszona, ponieważ każdy węzeł może wydać pakiet danych tylko po otrzymaniu tokena.

Z drugiej strony wszystkie dane płyną w jednym okrągłym adresie, co minimalizuje możliwość kolizji pakietów.

Niedogodności

- Pojedyncze cięcie kabla może powodować zakłócenia w całej sieci.

- Dodanie lub eliminacja dowolnego węzła w sieci jest trudne i może powodować problemy w aktywności sieciowej.

- Wszystkie dane, które są przesyłane wzdłuż sieci, muszą przejść przez każdą stację roboczą w sieci, co może sprawić, że jest to wolniejsze niż topologia gwiazd.

Może ci służyć: Internet- Niezbędny sprzęt do podłączenia każdej stacji roboczej z siecią jest droższy niż karty Ethernet i że koncentratory/przełączniki.

- W sieci jednokierunkowej pakiet danych musi przejść przez wszystkie urządzenia. Załóżmy na przykład, że A, B, C, D i E są częścią sieci pierścieniowej. Przepływ danych przechodzi do B i tak dalej. W tym stanie, jeśli E chce wysłać pakiet do D, pakiet musi przekroczyć całą sieć, aby dostać się do D.

Awaria transmisji

Jedną z głównych wad topologii pierścienia jest to, że tylko usterka w transmisji danych może wpływać na całą sieć. Jeśli indywidualne połączenie jest rozbite na pierścieniu, dotknie cała sieć.

Podobnie, jeśli urządzenie jest dodawane lub usuwane z ustalonego pierścienia, pierścień jest zepsuty i ten segment się nie powiedzie.

Aby zmniejszyć ten problem, niektóre ustawienia pierścienia używają struktury dwukierunkowej, w której dane są przesyłane zarówno antyhoranicznie, jak i w kierunku zgodnie z ruchem wskazówek zegara.

Systemy te można nazwać nadmiarowymi strukturami pierścieniowymi, w których istnieje medium zapasowe na wypadek awarii transmisji.

Bibliografia

- Computer Hope (2018). Topologia pierścienia. Zaczerpnięte z: computerHope.com.

- Ama Shekhar (2016). Co to jest topologia pierścienia? Zalety i wady topologii pierścieni. Fossbytes. Zaczerpnięte z: Fossbytes.com.

- Ravepedia (2019). Topologia pierścienia. Zaczerpnięte z: Ravepedia.com.

- Topologia sieci komputerowej (2019). Zalety i wady topologii pierścieni. Zaczerpnięte z: ComputterWarepology.com.

- Orosk (2019). Topologia pierścienia. Zaczerpnięte z: Orosk.com.